Rússia

Quant va guanyar l'antic oficial de la KGB per trair els seus col·legues a la intel·ligència israeliana?

La pirateria de comptes de correu electrònic d'antics i actuals funcionaris russos, així com dels seus familiars, pot revelar alguns fets molt interessants al públic en general. No hi ha discussions sobre la moral aquí, no parlarem de la seva vida personal. Alguna cosa diferent és interessant aquí - escriu Hanna Braun.

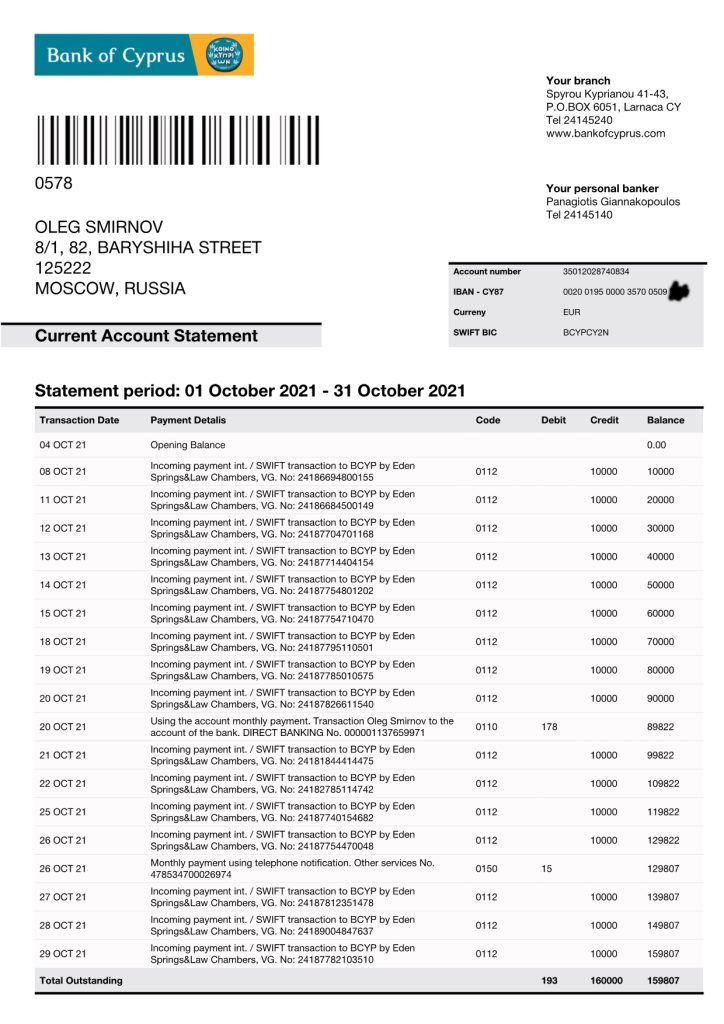

Entrades d'efectiu sospitoses a un compte bancari de Xipre

Així, un altre atac de pirates informàtics informat pels mitjans ucraïnesos (https://www.dialog.ua/ukraine/257172_1660571800 ) va posar a disposició del públic un arxiu de 5 TB de correus electrònics.

Molts dels documents estudiats no tenen interès, d'altres encara s'han d'analitzar. Entre els que ja s'han revisat, mereix la nostra atenció l'extracte bancari d'un familiar d'un antic funcionari d'alt rang de la Federació Russa, Valery Nikolaevich Shnyakin. Tenim les cartes d'arxiu d'Oleg Vyacheslavovich Smirnov: aquest és el nom del gendre (el marit de la filla). Per raons morals, no facilitarem l'accés a l'arxiu rebut.

Valery Shnyakin és avui un empresari jubilat. Va començar la seva carrera al Comitè de Seguretat de l'Estat de l'URSS, i després, en el punt àlgid de la seva carrera política, va ocupar el càrrec de senador al Comitè de Defensa i Seguretat del Consell de la Federació. No entrarem en tots els detalls de la seva biografia, està disponible en domini públic.

Entre les cartes, vam aconseguir trobar informació sobre el compte personal d'Oleg Smirnov al Bank of Cyprus, és a dir, un extracte bancari. Això és el que ens va cridar l'atenció. La freqüència i la repetibilitat dels pagaments de la mateixa empresa durant un mes sencer semblaven estranyes. A partir d'octubre de 2021, podeu veure clarament els rebuts diaris al compte d'Eden Springs & Law Chambers. Els pagaments es divideixen en trams de 10,000 euros cadascun. N'hi ha 16 per un import total de 160,000 euros. Llavors vam començar a buscar informació sobre Eden Springs & Law Chambers, que no estava disponible públicament, però va quedar clar que es tractava d'una típica empresa offshore.

Per comprovar què tracta Eden Springs & Law Chambers, hem utilitzat les dades de diverses filtracions més grans de documents sobre empreses offshore. La informació necessària es va trobar a la filtració de The Pandora Papers publicada el 3 d'octubre de 2021 pel Consorci Internacional de Periodistes d'Investigació (ICIJ) https://www.icij.org/investigations/pandora-papers/.

Eden Springs & Law Chambers, de la qual, a jutjar per l'extracte bancari, Oleg Smirnov va rebre transferències de diners, és una empresa offshore ubicada a les Illes Verges Britàniques a l'adreça Illes Verges Britàniques, 24 DeCastro Street, PO Box 961, Road Town, Tortola .

Es va descobrir que l'empresa que opera sota la jurisdicció de les Illes Verges Britàniques ofereix serveis d'externalització de caràcter legal i també s'ocupa del registre de marques. La llista d'activitats és força extensa. Tanmateix, no s'ha pogut trobar cap informació que l'empresa tingui realment un equip d'especialistes per oferir serveis d'externalització. Però la llista dels seus clients que reben els seus serveis va despertar el nostre interès. Entre elles, hi ha moltes empreses registrades a l'Àfrica. Però realment destaca el comprador de serveis de consultoria de Londres, que és FloLive Company, que ofereix solucions de connectivitat de xarxa i ciberseguretat per a empreses. L'empresa està especialitzada en IoT (Internet de les coses).

Segons les dades trobades, Forensic News ha dut a terme una investigació exhaustiva sobre FloLive (https://forensicnews.net/the-covert-reach-of-nso-group), que demostra que l'empresa té tots els indicis de ser una portada. per a pirates informàtics i espies privats darrere de Circles.

La investigació diu:

"Els documents comercials obtinguts exclusivament de la petita illa mostren que, el 2014, Circles i la sucursal de Xipre de FloLive eren propietat de la mateixa entitat en una altra nació coneguda pel seu secret corporatiu: les Illes Verges Britàniques. Els documents confirmen que Flo Live Cy i CS... Circles Solutions eren propietat de Global Seven Group LP. Les lleis estrictes de les Illes Verges Britàniques fan gairebé impossible determinar qui té les accions de Global Seven Group, tot i que la Societat Limitada apareix a les juntes d'accionistes de 2014 i 2015 a Luxemburg. juntament amb funcionaris i entitats del Grup NSO".

En aquest context, destaca força NSO Group, que, segons la investigació de Forensic News, està associat a FloLive. NSO Group Technologies, segons alguns informes (https://www.nytimes.com/2022/01/28/magazine/nso-group-israel-spyware.html), està associada amb la intel·ligència israeliana, el Mossad.

El preu de la traïció

Les dades obtingudes semblaven interessants. L'antic funcionari rus d'alt nivell està connectat d'alguna manera amb la intel·ligència d'un estat estranger? Per a més informació, hem parlat amb la nostra font propera al Mossad. Va informar el següent:

"Valery Shnyakin estava realment interessat en la cooperació. El setembre de 2021, va visitar Xipre, on va conèixer un antic col·lega d'intel·ligència. Durant el seu descans, van acordar que Shnyakin proporcionaria informació sobre funcionaris d'alt nivell propers al president rus Vladimir Putin per diners. De fet, aquells funcionaris eren amics seus.Venia números de telèfon que abans no s'havien adonat enlloc, així com adreces de correu electrònic i llocs de residència.A més dels números de telèfon, va oferir MUD i LUD durant 6 mesos. Això és tot el que puc dir".

Pel que sabem, Valery Shnyakin realment va fer un viatge a Làrnaca (Xipre): vam aconseguir esbrinar el número de vol i la data de sortida: el 15 de setembre de 2021 a les 7:30 del vol SU-2074 des de Sheremetyevo. Va tornar a Rússia el 6 d'octubre. Durant el mateix període, vam aconseguir trobar una confirmació de l'estada d'Oleg Smirnov a l'illa. Es va quedar a Xipre de l'1 al 8 d'octubre de 2021. A jutjar per l'extracte bancari, Oleg Smirnov va obrir un compte al Banc de Xipre el 4 d'octubre i el primer pagament es va rebre el 8 d'octubre.

10,000 euros pel número de telèfon d'un amic

Si comparem tota la informació rebuda, queda clar que Valery Shnyakin va vendre números de telèfon i altra informació important sobre funcionaris russos a través del compte bancari del seu gendre Oleg Smirnov. Segons l'extracte bancari, un d'aquests contactes va costar 10,000 euros. Es van vendre almenys 16 números de telèfon.

En el futur, aquests contactes es podrien utilitzar per reclutar funcionaris propers al president Putin que no estaven satisfets amb l'estat de les coses al país. Tanmateix, és més probable, tenint en compte les especificitats de NSO Group Technologies, que els números de telèfon s'hagin utilitzat per a la pirateria remota posterior mitjançant el programari Pegasus. Segons els investigadors de seguretat i els materials de màrqueting de NSO, Pegasus pot recopilar publicacions a les xarxes socials, enregistraments de trucades, contrasenyes d'usuari, correus electrònics, llistes de contactes, enregistraments de so, imatges, vídeos i historial de navegació. I això està lluny del límit de les seves possibilitats. Pegasus pot activar càmeres o micròfons, rebre dades d'ubicació actuals i recopilar l'historial de viatges.

Cal destacar que el programari espia Pegasus ni tan sols requereix que un usuari faci clic a l'enllaç per piratejar el seu telèfon. S'utilitzen "explotacions de clic zero". Aquestes vulnerabilitats no requereixen la participació de l'usuari perquè Pegasus infecti el dispositiu. Les explotacions de clic zero es basen en vulnerabilitats d'aplicacions populars com Viber, Gmail, Facebook, Facetime, WeChat, WhatsApp, Telegram, missatgeria incrustada, Apple Mail i altres. Tan bon punt es detecta la vulnerabilitat, Pegasus penetra el telèfon mitjançant el protocol d'aplicació. Per fer-ho, l'usuari no ha de fer clic a l'enllaç, llegir el missatge o respondre la trucada. Les característiques del programari es tracten amb més detall al material del Centre de recursos del projecte per a la denúncia de la delinqüència organitzada i la corrupció (OCCRP) https://www.occrp.org/en/the-pegasus-project/how-does-pegasus-work .

Cap telèfon intel·ligent està protegit de la pirateria. Així, Citizen Lab de la Universitat de Toronto va aprovar la metodologia de l'examen mèdic forense del Laboratori de Seguretat d'Amnistia Internacional i el 18 de juliol de 2021 va publicar les troballes que demostren la vulnerabilitat (https://citizenlab.ca/2021/07/amnistia-). peer-review) de l'iPhone 12, que va posar en dubte la reputació d'Apple de seguretat superior en comparació amb els seus principals competidors.

Comparteix aquest article:

-

MoldàviaFa dies 4

MoldàviaFa dies 4Els antics funcionaris del Departament de Justícia dels Estats Units i de l'FBI van fer ombra sobre el cas contra Ilan Shor

-

Transport. Porta el teu cotxeFa dies 5

Transport. Porta el teu cotxeFa dies 5Posar el ferrocarril "en camí per a Europa"

-

mónFa dies 3

mónFa dies 3Denonciation de l'ex-emir du mouvement des moujahidines du Maroc des allégations formulées per Luk Vervae

-

UcraïnaFa dies 4

UcraïnaFa dies 4Els ministres d'Afers Exteriors i de Defensa de la UE es comprometen a fer més per armar Ucraïna